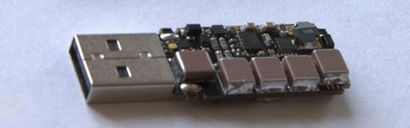

Der USB-Killer Version 2

Es gibt eine Menge dumme Dinge, die Sie mit den Ports auf Ihrem Computer tun kann. Das beste Beispiel ist die Etherkiller, ein Stecker RJ45 direkt an eine Netzleitung angeschlossen. Nicht in einen Router stecken, dass. USB ist ein wenig komplizierter, aber mit einer ausreichenden Anzahl von Kappen, jeder kann einen USB-Killer bauen, die jeden Computer braten werden (.ru, Google Translatrix)

Der USB-Killer-v2.0 ist [Dark Purple] 's zweite Version dieses Gerätes. Die erste Version war nur eine kleine Platine mit einem DC / DC-Wandler, ein paar Kappen und ein FET. Wenn angeschlossen an einen Computer, würde der Konverter die Kappen aufladen bis -110V, Dump, dass die Spannung in die USB-Signalleitungen und den gesamten Vorgang wiederholen, bis der Computer gestorben. Diese zweite Version ist etwas mehr verfeinert, und es Dumps jetzt -220V direkt auf den USB-Signalleitungen. Versuchen Sie nicht dieses zu Hause.

So funktioniert das Gerät funktioniert? Ganz sicher. Eine schlechte Thinkpad X60 wurde mit dem USB-Killer zu Demonstrationszwecken im Video unten zerstört. Dieser Laptop wurde ursprünglich nur für den Test gekauft, aber das Monster, das den USB-Killer erstellt wuchs auf diesen netten kleinen Laptop angeschlossen. Es gibt ein neues Motherboard auf dem Weg, und dieser Laptop wieder leben.

165 Gedanken zum Thema „USB Killer Version 2.0“

Dies ist eines der Dinge, die ich wirklich existieren wollen, aber ich fühle mich eine schreckliche Sache ist es, löschte. Sehr cool wenig tech, und ein schöner Formfaktor!

Nur aus Neugier, weiß jemand, was passieren würde, wenn Sie mit einem von diesen wurden verhaftet und die Polizei steckte es in? Könnte ihre rechtlichen Folgen sein?

Ich bin sicher, einige Gebühren bei der Zerstörung eines Polizeicomputer passen würde, aber da es technisch wurde von einem Polizeibeamten * ponder zerstört *. Gesetzlich müssen Sie auf die Suche zuzustimmen. Wird die Einwilligung wurde beantragt und gewährt, dann technisch hätte man einen Polizeicomputer zerstört. Es könnte ein Raum sein mit keinen klaren Gesetzen noch erstellt worden sind, je nach Land.

Ich bin ein bisschen von dieser Geschichte eines Korbes von USB-Sticks erinnern mit einem Firmenlogo in der Lobby ihrer Konzernzentrale abgesetzt, und dann letzte drei Schichten der physischen Sicherheit als Personal Springen (und Management) packte sie (sie waren frei und) angeschlossen sie in ihre Computer (Zurück, wenn Microsoft Windows verwendet, um automatisch alles in der Autorun.inf läuft ohne Benutzeraufforderung). Wer ist rechtlich verantwortlich für diesen Angriffsvektor. Und wenn jemand Mißbräuche Microsoft COFEE, ist Microsoft rechtlich verantwortlich für das Hinzufügen des Backdoor jedes Betriebssystem, das sie versenden?

Ich würde „Hoffnung“ (ja, ich weiß, das könnte ziemlich weit hergeholt sein), dass ein Ermittler mit der Polizei der Möglichkeit, Schadsoftware auf einem USB-Stick bewusst wäre und sie in ein „Opferlamm“ stecken, die nicht angeschlossen wurden zu einem Netzwerk. Hoffentlich PC wäre ein alter bereit für Über- / Bergung und mit Linux oder Minix auf sie geladen gemeinsame M $ gerichtete Malware zu ignorieren.

Das ist genau der Grund, warum dieser USB-Killer im Internet veröffentlicht. Da nun die Strafverfolgungs wissen, daß es es aus, wissen, dass sie für sie aufpassen und zwischen ihren Computern und dem Ziel-USB-Anschluss (in diesem Fall eine Crowbar-Schaltung mit einigen Zener-Dioden und eine Reihe Sicherung tun würden diesen Job angemessene Schutzschaltung setzen Alles gut).

Der Schreibblocker könnte zerstört werden, aber aus meiner Erfahrung ist es unwahrscheinlich, dass der Computer selbst auch beschädigt werden, wenn Sie mit eingebautem USB-Schreibblockern eines Forensik Turm verwendet hat. Normalerweise sind die Schreibsperren getrennte Teile der Hardware (manchmal mit ihrer eigenen externen Stromquelle). Sie schließen einen USB-Stick in ein Ende und ein Kabel in das Gerät und die Schreibblocker haben einige Magie in der Box.

Ein Schreibblocker sieht fast der Preis eines billigen Laptop sein (und wahrscheinlich mehr, einmal durch den öffentlichen Sektor burocrazy erworben haben), so ist es immer noch die Polizei wird weh tun.

Einfachere sogar als das, sollte ich mir vorstellen. Nur einige grundlegende Glassicherungen, die auf Daten-Ports für Spannung an der Schwelle ausgeschnitten - unten, wo der eigene interne Absicherung des Hafens versuchen würde natürlich abzuschneiden.

Sicherungen nicht auf Spannung arbeiten, und keiner würde Strombegrenzungswiderstände, es ist nicht eine Frage des Stromes, es ist die Spannung. Natürlich fällt Spannung mit niedrigem Widerstand, aber Elektronik sind ziemlich hochohmige, insbesondere Signalleitungen. Nun, es ist jedenfalls.

Zener-Dioden, wie erwähnt, könnte eine Lösung sein, verwenden Sie diejenigen, bei 7 V, sagen, für ein wenig schlaff. Unter der Annahme, sie können schließen, bevor die Spannung jeden Schaden anrichtet. Das würde das Problem sein. Sie könnten etwas entwerfen, das eine Verzögerung hat, bevor die Datenleitungen verbinden, aber dann eine verbesserte Zapper konnte nur warten, bis es Daten sieht.

Da niemand einen USB-Zapper erwartet, es ist nicht das, was jemand stören würde gegen zu schützen. Es ist wahrscheinlich insgesamt billiger, nur das Motherboard auf der zu einer Million Chance ersetzt es passiert. Es ist nur ein Ärgernis wirklich, die Festplattendaten immer noch in Ordnung sein würden, könnte die Festplatte Elektronik zu fein ist, sein. Es gibt eine ganze Menge von Transistoren zwischen USB und SATA-Ports. Nicht das, was Sie wirklich modellieren und testen können, zu unberechenbar. Aber es ist wahrscheinlich nicht Daten zu löschen. Nur je ein teures Ärgernis sein.

Spannung von selbst tut keinen Schaden. Es ist der hohe Strom * verursacht * von dieser Spannung der Isolierschichten auf dem Chip brechen, die den Schaden verursacht.

Spannung multipliziert mit Strom bedeutet Leistung (Energie pro Zeiteinheit). Wenn einer von ihnen gleich Null ist, kann es keine Energieübertragung in die ‚Opfer‘ Schaltung, damit kein Schaden.

Der beste Schutz ist daher die Spannung zu klemmen (durch die Zener-Dioden) und den überschüssigen Strom, der durch eine Reihe Sicherung Shunt, der den Stromkreis unterbricht, was bedeutet, kein Strom in der Opfer-Schaltung und keine Schäden geht.

„Ich weiß es nicht, wenn du mir die Schaltpläne und Quellcode des Geräts zeigen, werden Sie es zu untersuchen, verwenden“.

Es hängt wirklich davon, wie schlecht gemacht das Untersuchungsgerät sein könnte. Was passiert, wenn Ihr USB-Stick hat ein neue FTDI Gerätetreiber auf sich, es könnte den USB-Raketenwerfer Ziegel des Polizisten ...

Nicht, wenn alle Hardware- und Software benötigt, um eine Backdoor für Regierung wiretapping zu tun haben, um Cale Act erweitert (Der Patriot Act hat nicht geholfen). Wie es oder nicht, werden die Backdoors gesetzlich vorgeschrieben ist und die Unternehmen sind unter NDA nicht offen zu legen, auch wenn sie von Sicherheitsexperten entdeckt werden (wie das, was Apple passiert ist). Es ist alles in den Gesetzen angelegt, aber die Mühe niemand sie tatsächlich zu lesen.

Lawful Inercept sagt:

Die Entstehungsgeschichte der CALEA ist in Hause Bericht Nr 103-827, Teil I zur Verfügung gestellt.

CALEA Section 1002 (b) (1) bestimmt:

(1) Design von Funktionen und Systemkonfigurationen. Dieses Unterkapitel autorisiert keine Strafverfolgungsbehörde oder im Büro

(A) zu verlangen, eine bestimmte Gestaltung von Ausrüstungen, Einrichtungen, Dienste, Funktionen oder Systemkonfigurationen von jedem Anbieter eines Drahtes oder elektronischen Kommunikationsdienst, jeder Hersteller von Telekommunikationsgeräten oder jeder Anbieter von Telekommunikationsunterstützungsdienste angenommen werden;

(B) zu verbieten, die Annahme von Geräten, Anlage, einen Dienst oder Merkmale von jedem Anbieter von einem Draht oder elektronischen Kommunikationsdienst, jeder Hersteller von Fernmeldeanlagen oder jedem Anbieter von Telekommunikations-Unterstützungsdienst.

Sie sind besser dran, das Flash-Laufwerk und haben eine hohe Chance, Verschlüsselung, dass die Polizei nicht über die Ressourcen, etwas dagegen zu tun. Allenfalls sind die Fischerei sie nur für Verbrechen. Mit diesem Gerät, jetzt haben sie harte Beweise. Sie können ein halbes Dutzend Gebühren hinzu.

Es scheint mir, du wirklich nicht mit etwas mehr als offsenive Bachs Brandenburgisches Konzert in diesen Tagen fahren. Außerdem, wenn ich wirklich klein muß gehen, geht mit einem 64Gb SIM-Chip - klein genug, um zu verbergen, groß genug, um aus dem größten Staatsgeheimnis zu kopieren.

SIM wie im Handy? Haben sie SIMs machen, die Daten speichern? Warum. Sie könnten einen K oder so im Telefonbuch Bereich einer normalen SIM bekommen. Für Daten versteckt, gibt es Steganographie. Oder sendet es nur über das Netz, verschlüsselt und stego'd.

Viele Länder werden Sie wegen Behinderung führen, wenn Sie die Verschlüsselung Anmeldeinformationen nicht übergeben, wenn Sie gefragt.

An einem Client, fusionierte das Netzkabel selbst an dem APC UPS, wenn ein Blitz getroffen, aber die Schalter und Computer durch sie geschützt überlebt (und der Computer hat sogar ein ordnungsgemäßes Herunterfahren, wenn die Batterien leer). Wir mussten, dass die Netzkabel abgeschnitten, weil der Schuko nicht durch das Loch passte, wo die USV war.

An meiner High School mit all dem Schweißer sind geerdet. Idiots mit anderen Menschen Erdungszangen verschweißen, so dass der gesamte Strom durch die Masseleitung in den Wänden geht.

Diese Schule eines Tages abbrennen wird, wenn man bedenkt wir bereits in der Leitung hatte Lichtbogen, sind grün Drähte gekennzeichnet heiß, ein Drei-Phasen-Tischkreissäge mit zwei Phasen verdrahtet und einem neutralen und Codeverletzungen überall. (In der Tabelle haben, sind auch nach hinten geschleudert, der die Mutter von der Welle gelöst, die auf der Klinge und die Klinge hält wurde Reiben an der Seite der Tabelle)

Dieser pissy wenig „Überspannungsschutz“, die nur einen Stecker sind nicht tun Scheiße, alles dann ein paar 10s von V Überspannung der MOVs gehen „puff“ ...

Proper Überspannungsschutz muss mehrschichtige sein, und da es recht teuer ist (es geht Modifikation Hausnetz), sehr Menschen haben es.

Wie für das „Netz Zapper“ - es groß, absolut humungus, um ausreichend Strom zu entleeren haupt Schaden zu tun, müßte sein, alle Geräte machen eine ganz Last.

P. S. ein direkter Blitzeinschlag kann (und höchstwahrscheinlich) Verkabelung reißt aus der Wand (Lorenz-Kräfte)

Ein „Netz Zapper“ ist getan worden. Leider, bevor es die Designer das Department of Energy auf sie kurze könnte und was notwendig national uns davor zu schützen getan werden, trat innere Sicherheit in und klassifiziert die ganze Sache. Ich wurde gesagt, dass einer der Designer auf einer Ebene bekam die Energiekommission im Kongress zu gehen kurz, und das Flugzeug stieg aus, dass keine der Energie Leute zu finden, hatte DHS-Clearance, sie hören aus.

Charles Staal sagt:

Nein. Niemand mit Spiel wird Ihnen etwas erzählen. Warum sollte er seine Clearance riskieren Sie zu beeindrucken? Lügner.

Ich bleibe über bewusst vage, die an dem Projekt ist mein Freund, oder wie ich es funktionierte denken, denn für alle weiß, dass ich das DHS dies mehrere Projekte getan hat. Während ich weiß, die Reihenfolge der Ereignisse, und dass ich darüber gelernt, während es nur eine war Phase „an dieser kühlen Sache sehen wir gemacht“, wer das glauben würde, wenn der DHS kennt.

Wenn Sie jemals das Datenblatt eines MOV gelesen hatten, werden Sie feststellen, dass sie nicht mit Steady-State-Überspannung befassen werden. Sie e nicht einmal einschalten, bis die Spannung um 100 V über nominal und nur handeln von Spitzen in den Mikrosekunden beträgt.

Da die Energieverteilung sehr niedrige Impedanz hat, jemand ziemlich viel braucht eine große Bank Kondensator auf eine sehr hohe Spannung aufgeladen, bevor es wird eine große Spitze zu machen. Der Hochfrequenz-Inhalt könnte eine bessere Chance hat ein sehr kleines Segment der lokalen Verteilung beeinflussen. So ist es höchst unwahrscheinlich, praktisch zu sein.

Ich würde wahrscheinlich spaltete das System über zwei Laufwerke und stellen Sie es so, dass, es sei denn, beide zur gleichen Zeit (oder innerhalb von 10 Sekunden oder so), es Pommes frites das System angeschlossen. Es gibt ein paar Möglichkeiten, kann ich sehen, dass Sie es tun können; Entweder haben einen Stock als Schloss / Destruct-Laufwerk und ein mit Daten (Wenn Sie die Daten fahren, ohne das Schloss / Destruct-Laufwerk anschließen, haben die Datenverbindungen nicht machen, so dass Sie die Daten nicht lesen kann (oder man könnte nur die Erinnerung ausbrennen, wenn Sie mehr Sicherheit) werden sollen, und wenn die Sperre / destruct Laufwerk auf seine eigenen eingesteckt ist, bläst er nur das System). Sie könnten wahrscheinlich die Kommunikation zwischen den beiden Antrieben über IR oder RF, oder vielleicht auch nur fest verdrahtete Kabel auszusortieren, wenn man sie an einem Schlüsselband haben (das wäre ein bisschen mehr sus, obwohl sein). Jeder der Antriebe Überprüfung wird in der Regel nur testen sie einer nach dem anderen, so denken sie nicht simultaniously zuerst zu versuchen.

zufällige Rauschen aus dem Abgrund, sagt:

Ein Teil von mir ist entsetzt, dass die Menschen die Zeit nehmen, die Dinge so zu erfinden, die nur einen zerstörerischen Zweck haben. Einige verwöhnte Bengel, der an seiner dem Kind sauer ist auf der Straße kostet die Kinder Eltern eine große oder zwei über einen dummen kleinen spuckte. Der andere Teil von mir denkt, dass es lustig wäre es ein Cop stecken in seinen Computer nach Beweisen suchen zu beobachten und würde ihnen nichts sagen. Es ist ein USB-Stecker und nicht gegen das Gesetz zu besitzen.

Kombinieren Sie es mit realer Datenspeicherung und ein Passwort, das eingegeben werden muss, die Kill-Funktion abgeschaltet. Um es verrückten Wissenschaftler zu machen, fügen Sie eine Spreizschloss Funktion, die es fest mit dem Anschluss sichert.

Geben Sie das falsche Passwort zu oft und es Dumps wiederholt hohe Spannung in den Hafen. Töten Sie die Energie an den Computer und es wird Dump in welcher Ladung in ihren Kondensatoren ist, die wahrscheinlich etwas braten würde. Wird das korrekte Passwort eingeben, sollte auch genug Volt in den Speicherchip-Dump es zu braten.

Mit einem Hub würde sich um solche Angriffe, ziehen Sie einfach das USB-Kabel an den Hub. Hub würde Toast und Daten über das Tötungsgerät sein auch Toast, aber Computer gespeichert werden würden.

Ich persönlich denke, das gesamte Konzept (physikalische Verbindung) der Verriegelung mit dem Computer macht es nur schauen, wie es beabsichtigt war, und bösartig. ein Gerät, das einen Computer nach einer beliebigen Menge von Zeit zu zerstören ist viel besser. An diesem Punkt werden die meisten Menschen etwas mit dem Computer passiert ist, zu denken und nicht das USB-Gerät vermuten. Ich würde viel lieber alles leugnen haben als der erste Verdächtige, von dem, was würde jetzt ein Verbrechen.

Ich würde sieht es als Gerät Selbstmord nützlicher.

Stecken Sie es in jedem Standard-USB und es wird die enthaltene Speicher braten.

Um den Flash-Speicher zugreifen, stellen vielleicht ein Stück Klebeband über die erste Hälfte des Stromkabels die Kondensatoren, die Kräfte.

Oder ein Adapter für versteckten Nicht-Standard-Pins.

Luke Weston sagt:

So frage ich mich, was erforderlich ist, in Bezug auf die galvanische Trennung an den USB-Port, ein Host-Gerät mit einer angemessenen Verteidigung gegen diesen Angriff zu machen?

Ja, ich denke, die ADUM4160 funktionieren würde. Es sollte zu 5KV isolieren oben. Der Grund für die ESD-Schutz in Ihnen gebaut sind durchschnittlich Laptop dies wahrscheinlich nicht stoppen ist, weil es ziemlich viel mehr Energie in als ein ESD-Transienten Dumping und es so lange tun, wie sie die Macht hat. Die ADUM könnten Feuer fangen, aber ich glaube nicht, das über die Isolierung durchbrechen würde.

OH MEIN GOTT. Warum hat so Mist mit. Es ist nicht einmal kreativ, einfach nur dumm und idiotisch. Als nächstes werde ich einen USB-Stecker bauen, die einen Netzanschluss hat. Oder ein USB-Stick mit 20 g Sprengstoff und einem Zünder zu USB Stromversorgung angeschlossen. Ebenso unkreativ und schwachsinnig.

Hier einige weitere schwachsinnige Ideen für Sie: Wie wärs mit einem Laptop-Netzteil, die keinen Transformator in ihm, nur etwas Gewicht und einen Patch Draht vom Netz zu Laptop-Anschluss. Oder eine Boot-CD, die ohne zu fragen, alle Daten löscht, wenn Sie es einsetzen und haben CD über HDD als Boot-Reihenfolge

Wie wäre eine CPU, die Microcode-Updates erfordert hat.

Oder ein Auto, das schlechte Code hat und liegt auf Emissionsmessungen.

Oder ein GPS / 4G Chip, wenn überwacht Ihr Leasing / Abonnement auf Dich Herz-Pumpe eingezahlt wird.