Handy-Hacking ernster als Sie denken! NoBullying - Bullying - Cyberbullying

Was ist also Handy-Hacking?

Kathleen * hatte hing nur bis von einem wichtigen und privaten Telefonanruf mit einem Familienmitglied. Als Familie orientierte Person, war mitzuhalten mit der Familie und nahen Verwandten ihr wichtig. Sie hatte sie zu tun bittet sie um ein paar Informationen herausfinden und auch, einige Elemente zu sichern, die sie brauchte, aber er wollte nicht, dass jemand wissen, wie es eine persönliche Angelegenheit war.

Über einen Tag später, bemerkte Kathleen, dass einige Bekannte (nicht Freunde) genannten Gegenstände und Bits von Informationen aus ihrem Telefonanruf fast Wort für Wort. Was machte es war überraschend, dass dies bei anderen Gelegenheiten geschehen war, aber sie angekreidet einfach alles dem Zufall auf. Später fand sie heraus, dass alle ihr Handy Anrufe und SMS-Nachrichten wurden nicht nur gehackt, sondern um Menschen durchgesickert sie kannte.

Jemand in ihrem Bekanntenkreis hatte ihre Anrufe und Texte und die damit verbundene Bits ihrer privaten Unternehmen zu Freunden und Feinden gleichermaßen zugänglich, und es war für mehr los wurde, als sie erkannte, Kathleen ein Opfer von Handy-Hacking gewesen war, ihre Online-Sicherheit kompromittiert wurde.

Ist Handy-Hacking wirklich ernst?

Der Zweck von Femtozellen, ein Wireless-Netzwerk-Extender, ist Menschen schlechten Handy-Service zu verbessern, zu ermöglichen. Es ist autark, weil es wie Mini-Handy-Turm arbeitet. Die Mitarbeiter der iSEC waren in das Gerät hacken können und entdeckt, dass es das Signal von Telefonen in einem 40-Fuß-Radius abholen konnte und liest alle Nachrichten übertragen - wie Passwörter eingegeben Online-Banking oder bei sensiblen Unternehmens E-Mail.

Obwohl Verizon konnte, sagte, das Problem zu beheben, Tom Eston, der Geschäftsführer der Profilbildung und Penetration bei der Informationssicherheit Unternehmen SecureState, diese Art von Hacking nur der Anfang ist. Er fuhr fort, die die Verwundbarkeit zu erklären war nicht nur unter anderem Verizon-Geräte, sondern auch andere Träger waren für die gleichen Angriffe verantwortlich, weil es ein Element war sehr schwierig zu steuern.

Herr Easton erklärt weiter, dass in der Vergangenheit provisorische Türme in Versuchen unternommen wurden, Signale zu erfassen und in Handys hacken, aber der Prozess war teurer als die Mühe war es wert. „Die einzig Leute, die wirklich tun könnte es staatlich geförderten Regierungen sind“, sagte er. „Es ist wirklich viel praktischer worden und leichter jetzt zu tun, dass wir diese neue Technologie.“

Herr Eston erwähnt auch, dass Femtozellen ‚Regierung Hacking‘ unter Verwendung war nicht unbedingt notwendig, weil die Grube an Daten, die sie mit der NSA hatten. Mit der Technologie so weit verbreitet unter den gemeinsamen US-Bürgern ist es vernünftig anzunehmen, dass die Regierung um den anspruchsvollsten ‚Tracking‘ -Technologie haben würde. Die Polizeiabteilung allein kann, um Anrufe verfolgen und hören terroristischen Handlungen zu verhindern; so vorstellen, was die Regierung zugreifen kann.

Wie Criminals begeben sich auf Handy-Hacking?

Nicht viele Menschen erkennen, wie offen und anfällig für Hacker ihre Handys sind. Mit Hilfe eines Mini-Handymasten sind nicht die einzige Form von Kriminellen Verwendung Hacking. So einfach wie Ihre Handy-Nummer und mit einem Gerät wählt über Ihre Telefondaten suchen ist ein Weg, um Ihr Handy Hacking.

Hacking kann passieren, wohin Sie gehen. Wenn Sie waren in ein anderes Land reisen und Ihr Telefon ist in der Lage, als im Kopf zu behalten, zu funktionieren, die Hacker als auch funktionieren. Informationen zu Ihrem Telefon aus Ihrem Herkunftsland geschickt werden einfach auf das Telefon übertragen und auch offen für Hacker!

Das Problem ist, diese; Hacking ist nicht nur auf kriminelle Experten vorbehalten, können Hacker-Anweisungen leicht im Internet zu finden für jedermann zum Download bereit. In diesem Jahr mehr als eine Milliarde Handys wurden wegen mangel gehackt eines sicheren Passworts oder kein Passwort überhaupt. Viele Menschen sind sich nicht einmal kenntnis der Tatsache, dass Sicherheitssoftware auf dem Handy installiert werden, um sie zu schützen.

Drei übliche Methoden der Handy-Hacking sind:

- Handy-Hacking-Geräte für, wenn das Telefon ausgeschaltet ist.

- Mini Handymasten, wo Außenstehende Handy Daten abzulesen.

- Hacking in Handys und die Info zu einer externen Quelle Umleitung.

Hacking durch Bluetooth bedeutet, dass, auch wenn Ihr Telefon ausgeschaltet ist, Personen noch Ihre Daten ohne Ihre selbst dessen bewusst darauf zugreifen können. Zu der Zeit, was geschieht, ist es meist zu spät, um Ihre Daten zu schützen.

Mini Handymasten können Ihr Telefon Texte und Anrufe aus kurzer Distanz anzapfen. Das bedeutet, dass jemand beobachtet werden konnte, was Sie Text und zu hören, was Sie sagen, ohne auch nur darüber zu wissen!

Der ‚Mann in der Mitte‘ ist, wenn Person in Ihr Telefon das Betriebssystem zu bekommen, und die Informationen auf skrupellose Personen übergeben, die Informationen nur warten, zu ihnen zu kommen.

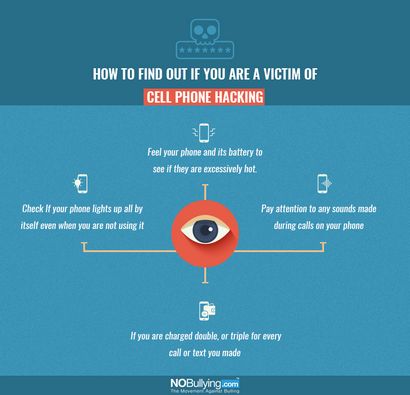

So finden Sie heraus, ob Sie ein Opfer von Handy-Hacking Sind

mit einem Handy ist einfach und weniger kompliziert als mit einem Computer, aber die Gefahren von Hacking sind für Mobiltelefone wie für Laptops. Die Entdeckung, dass private Gespräche und Textnachrichten von Eindringlingen überwacht werden eine sehr unangenehme Situation ist, sich in zu finden. Alle Ihre Transaktionen können in und heruntergeladen gehackt werden. Jetzt ist eine gute Zeit, um herauszufinden, ob Sie ein Opfer von Handy-Hacking sind!

Das erste, was zu tun ist, Aufmerksamkeit gemacht auf alle Töne während des Gesprächs auf dem Handy zu bezahlen. Wenn Sie seltsame hören, klingt ungewohnt Klick in den Hintergrund des Gesprächs oder bemerken, dass Sie oder die Stimme des Anrufers wird Echo oder über weißes Rauschen feststellen, kann dies auf jeden Fall ein Indiz dafür sein, dass jemand zu verbinden versucht, hacken und mithören .

Wenn Ihr Telefon Lichter von selbst auf alle, auch wenn Sie es nicht verwenden, dann check it out. Wenn es eingeschaltet ist, oder aus, indem sich sicher sein, dass auch zu überprüfen. Einige Telefone können über Fernzugriff über Funk gesteuert werden.

Spüren Sie Ihr Telefon und die Batterie zu sehen, wenn sie zu heiß sind. Wenn sie sind heiß, wenn man sie dann Chancen berühren, dass Spyware-Software auf Ihrem Telefon verwenden gesetzt wird.

Handy-Hacking: Schützen Sie sich

Speicherung und den Austausch von Informationen auf dem Telefon ist sehr riskant und ist etwas, das Sie automatisch tun wird, ohne dass es einen zweiten Gedanken. Schritte unternehmen Sie Ihr Telefon vor Hackern zu schützen halten, was Sie auf Nummer sicher gestellt. Im Folgenden sind Schritte, die Sie zum Schutz Ihres Telefons und deren Verwendung als gut zu maximieren als Schutz es von Handy-Hacking nehmen:

Handy Intrusion ist nicht etwas, das man mit oben zu setzen. Egal, wer Ihr Träger ist, oder welche Art von Telefon Sie haben, können Hacking durch die Installation von mobilen Sicherheitsprodukte verhindert werden. Diese Produkte können in den Geschäften gekauft werden oder online und sind genauso wichtig wie die Internet-Sicherheit für Ihren Computer.

Lassen Hacker Erhalten Sie nicht weg; Bericht Handy-Hacking!

Du Handy ist nicht nur Ihr eigenes, persönliches, mini, elektronisches Telefon und Adressbuch, es hält auch persönliche Daten und privates Material. Wenn Ihr Telefon ist Internet-kompatibel, dann bedeutet es, dass es auch an Ihre E-Mail verbunden ist. Stellen Sie sich vor, was passieren würde, wenn jemand in Ihr Telefon bekam und nahm diese Informationen ohne Ihr Wissen? Sobald sie das bekommen, würden sie den Zugriff auf alles online über Sie haben.

Ich assistierte ein Kunde den anderen Tag, der kam das Internet zu nutzen. Sie versuchen, ihre E-Mails zugreifen und konnten nicht ein wichtiges Dokument finden, die sie von einem potenziellen Kunden gesendet wurde. Der Artikel war eine Rechnung für Arbeit, die sie vorher getan hatten.

Nach einer erfolglosen Suche, die etwa eine Stunde dauerte. Sie gab es auf. Ich fragte sie, was falsch war und sie sagte mir, was passiert ist. Sie sagten mir, dass es durchaus möglich war, dass es aus einem hoch entwickelten Software online zur Verfügung verschwunden, die Menschen Ihre E-Mails zugreifen kann. Diese Frau wurde ausgeraubt!

Bewusstseinsbildung über die Gefahren von Hacking und was zu erwarten ist etwas, das regelmäßig getan werden soll. Telefongesellschaften und Mobilfunkanbieter sollten Broschüren für Kunden, die detailliert, wie sie zum Schutz vor Hackern und wie es in erster Linie zu verhindern.

Erfahren Sie häufig gestellte technische Fragen für Ihren PC schützt und mehr auf Was ist die Zukunft von Bullying / Cyber Bullying?

Wie man eine Handy-Textnachricht hacken

Hacking Internet-E-Mail- und Handy-Nachrichten ist von Vorteil, und in einigen Fällen notwendig. Wenn die Sicherheit ist ein Thema, oder die Sicherheit ist eine Priorität, stellen Individuen so viel zu lernen, wie sie können, um jede natürliche oder juristische Person, die eine echte Bedrohung darstellt. Auch in Beziehungen sind die Absichten einer Person Motiv fraglich. Bevor die Beziehung muss etwas weiter Vertrauen entwickeln kann zunächst festgestellt werden.

Erwerben Sie das Handy iPhone IP-Adresse. Verwenden Sie den Inhalt Konfigurationsinformationen an einen SFTP zu verbinden. Hostname ist (SFTP), den Benutzernamen (root) und das Kennwort ist (Alpin). Dies ist der wichtigste Schritt in die Hacker-Plattform.

Die Chancen stehen ein unbekannter Host-Schlüssel auftauchen könnten. Dies ist zu erwarten. Die Botschaft lautet in etwa so: Sie haben keine Garantie, der Server ist der Computer, den Sie glauben, diesen Host vertrauen und tragen zum Anschluss? Aber keine Sorge, nur die Meldung ignorieren und drücken Sie OK oder Eingabe, um fortzufahren.

Dieser Schritt bringt die gesamte Verzeichnisliste auf. Einmal im Verzeichnis, alles am Telefon ist sichtbar. Welche Programme sind aufgelistet, die Wurzel Erweiterungen, die Größen der Dateien und vieles mehr.

Dies ist, wo die harte Arbeit zahlt sich aus. In diesem Schritt beginnt die Telefon-SMS-Datenbank zu öffnen. Dies wird durch die Verwendung eines beliebten SQLite Browser erreicht. Wählen Sie nun die Nachricht auf dem Tisch, der sagt „HOPP.“

die meisten Handys Hacking ist in einfachen, leicht zu verstehen Schritte abgeschlossen. Allerdings gibt es Spy Handy-Programme, die die ganze Arbeit in weniger Zeit zu tun.

Text Hacking Software

StealthGenie ist einer der beliebtesten Spionage und Hacker-Software in der Spionage-Industrie. Diese fortschrittliche Software Text-Programme Hacker arbeitet auf einige der beliebtesten Plattformen für mobile Geräte in der Handy-Industrie wie Android, iPhone und Blackberry. Hier ist eine kurze Installationsanleitung für jede dieser Plattformen.

Besuchen Sie die Einstellung am Telefon, wählen Sie Sicherheit und unbekannte Quellen überprüfen. Als nächstes öffnen Sie das Internet-Browser des Telefons und klicken Sie auf der URL Bild. Sobald die SG heruntergeladen und installiert haben, klicken Sie auf die Datei, um sie zu öffnen. Die App-Installer muss zuerst heruntergeladen werden und dann das Programm. Sobald die Installationsprozesse abgeschlossen haben, drücken Sie die Schaltfläche „Fertig“, um zu bestätigen, dass die Anwendung installiert wurde.

Wenn der Aktivierungsbildschirm erscheint, geben Sie den Aktivierungscode, der mit der Willkommens-Mail kam. Wählen Sie Administration auf der Aktivierungsseite und nach der Nachricht lautet: „Service erfolgreich aktiviert“, die Schließen-Taste drücken. An diesem Punkt kann der SG-Installer deinstalliert werden, da es nicht mehr benötigt wird.

So installieren Sie StealthGenie, finden Sie die Cydia-App und wählen Sie sie aus dem Menü. Wählen Sie aus dem Menü verwalten unten und Quellen wählen. Bearbeiten Sie nun wählen, und wählen Sie dann hinzuzufügen. Sobald das URL-Feld ist sichtbar Typ im Download Phrase und wartet, bis die Verarbeitung Überprüfung abgeschlossen ist. Sobald der Prozess abgeschlossen ist wählen Rückkehr in Cydia, und geben Sie in die mobile Entwickler-Seite.

Öffnen Sie die Entwickler-Tools Abschnitt und klicken Sie auf MobileService. Alle Details sollten auf dem Bildschirm angezeigt. Wählen Sie nun installieren und bestätigen, und warten, bis die Installation abgeschlossen ist. Um den Download zu aktivieren, verwenden Sie einfach den Aktivierungscode, der in der E-Mail kam, und der Rest ist einfach.

Es gibt auch andere Software-Produkte, die jedermann lehren „Wie man eine Handy-Textnachricht hacken.“ Der Prozess zum Handy führenden Textnachricht Hacking einfach ist abhängig davon, welches Programm verwendet wird. Programme wie Mspy, Mobile Spy und Spy-Blase sind einige der Top-Handy-Hacking-Software, die jede Textnachricht von jedem Handy, unabhängig von den Trägern zugreifen kann.