MAC Angriff Adresse Überschwemmungen im Campus-Netz, Brezular - s Blog

Hub ist ein Netzwerkgerät, das Ethernet leitet empfangenen Frames an alle Ports, außer dem Port, auf dem Naben zuvor empfangenen Rahmen. Dies ist nicht sehr gesicherte Methode, weil der Verkehr an jedem Port senden und könnte durch Angreifer erfaßt werden.

Im Gegensatz zu Schaltnabe kann Datenverkehr gemäß Ziel-MAC-Adresse in der empfangenen Ethernet-Rahmen weiterzuleiten. Es muss in der Lage sein Ethernet-Header zu prüfen und abgehenden Switch-Port insbesondere VLAN wählen. Hierfür muss es MAC-Adresstabelle und in der Lage zu finden, MAC-Adresse, Ausgangs-Port und VLAN halten.

Faltenbalg ist eine MAC-Adresstabelle von Cisco 2960 8 Ports wechseln. Beachten Sie einen Eintrag ich mit roter Farbe schreiben. Wenn der Schalter Rahmen mit MAC-Zieladresse auf 001a.4b79.70b8 Fa 0/4 Port empfängt schaltet er diesen Rahmen an Port Fa 0/1, wenn der der Port Fa 0/4 ist VLAN100.

2960-I # show mac address-table

Vlan Mac-Adresstyp Ports

---- ----------- -------- -----

Alle 0100.0ccc.cccc STATIC CPU

Alle 0100.0ccc.cccd STATIC CPU

Alle 0180.c200.0000 STATIC CPU

Alle 0180.c200.0001 STATIC CPU

Alle 0180.c200.0002 STATIC CPU

Alle 0180.c200.0003 STATIC CPU

Alle 0180.c200.0004 STATIC CPU

Alle 0180.c200.0005 STATIC CPU

Alle 0180.c200.0006 STATIC CPU

Alle 0180.c200.0007 STATIC CPU

Alle 0180.c200.0008 STATIC CPU

Alle 0180.c200.0009 STATIC CPU

Alle 0180.c200.000a STATIC CPU

Alle 0180.c200.000b STATIC CPU

Alle 0180.c200.000c STATIC CPU

Alle 0180.c200.000d STATIC CPU

Alle 0180.c200.000e STATIC CPU

Alle 0180.c200.000f STATIC CPU

Alle 0180.c200.0010 STATIC CPU

Alle ffff.ffff.ffff STATIC CPU

100 001a.4b79.70b8 DYNAMIC Fa0 / 1

Insgesamt Mac-Adressen für dieses Kriterium: 21

Wenn die Port Fa 0/4 in VLAN 200 Schalter können keinen Eintrag in MAC-Adresstabelle verwenden, da es keine MAC-Adresse in VLAN200 ist. Schalter muss sicher sein, dass der Rahmen PC beenden geliefert werden, so dass es Rahmen an alle Switch-Ports außer dem Port Fa 0/4 flutet.

Wie erhält MAC-Adresse MAC-Adresstabelle wechseln? Sie Wolke als statischer Eintrag mit Administrator hinzugefügt werden:

2960-I (config) # MAC-Adresse-Tabelle statisch 0000.aaaa.bbbb VLAN 100-Schnittstelle Fa 0/5

Dieser Befehl fügt Adresse 0000.aaaa.bbbb MAC-Port Fa 0/5 für VLAN 100. Sie sind total 22 MAC-Adressen in MAC-Adresstabelle jetzt zu wechseln.

2960-I # show mac address-table

Vlan Mac-Adresstyp Ports

---- ----------- -------- -----

Alle 0100.0ccc.cccc STATIC CPU

Alle 0100.0ccc.cccd STATIC CPU

Alle 0180.c200.0000 STATIC CPU

Alle 0180.c200.0001 STATIC CPU

Alle 0180.c200.0002 STATIC CPU

Alle 0180.c200.0003 STATIC CPU

Alle 0180.c200.0004 STATIC CPU

Alle 0180.c200.0005 STATIC CPU

Alle 0180.c200.0006 STATIC CPU

Alle 0180.c200.0007 STATIC CPU

Alle 0180.c200.0008 STATIC CPU

Alle 0180.c200.0009 STATIC CPU

Alle 0180.c200.000a STATIC CPU

Alle 0180.c200.000b STATIC CPU

Alle 0180.c200.000c STATIC CPU

Alle 0180.c200.000d STATIC CPU

Alle 0180.c200.000e STATIC CPU

Alle 0180.c200.000f STATIC CPU

Alle 0180.c200.0010 STATIC CPU

Alle ffff.ffff.ffff STATIC CPU

100 0000.aaaa.bbbb STATIC Fa0 / 5

100 001a.4b79.70b8 DYNAMIC Fa0 / 1

Insgesamt Mac-Adressen für dieses Kriterium: 22

MAC-Adressen werden auch dynamisch durch den Schalter gelernt. Wechseln Sie sucht nicht nur Ziel-MAC-Adresse in Ethernet-Header, aber es lernt Quell-MAC-Adresse des empfangenen Rahmens und kopieren Sie sie auf MAC-Adresstabelle. Diese Quelle MAC-Adresse MAC des Netzwerkkarte (oder einem anderen Netzwerkgerät) und wird mit dem Schalter-Port rememebered auf das war Rahmen empfangen und VLAN an diesem Port.

MAC-Überflutungs-Angriff ist Verfahren, wie zum Kraftschalter verhält, als Hub-Gerät. Angegriffen Switch sendet Verkehr zu jedem Switch-Port und trafic (Telefonate, Hash-Passwörter usw.) kann durch Angreifer erfasst werden.

Die Idee ist einfach - Schalter nur bestimmte Anzahl von MAC-Adresse lernen kann, weil das Hardware-Limits von MAC-Adresstabelle. Nachdem die Grenze der MAC-Adresse, MAC-Adresse Tabelle erreicht ist voll. Switch kann nicht lernen, jede neue MAC-Adresse und Verkehr wird an jedem Port in VLAN senden, wo der Angriff beginnt.

Alle Angreifer Gift-Switch mit vielen gefälschten MAC-Adresse tun muss, ist, die gesamte MAC-Adresstabelle füllt. Switch lernt diese gefälschte MAC-Adressen und gefälschte Rahmen sind auch für alle Switch-Ports in bestimmten VLAN geflutet. Andere Schalter in Campus-Netzwerk erfahren auch gefälschte MAC-Adressen und gefälschten MAC weiter überfluten.

Nach einiger Zeit alle Schalter, die Switch-Port in VLAN, wo Angriff gestartet MAC-Adresstabelle haben. voll von gefälschten MAC-Adressen. Normale Benutzerverkehr in Angreifer VLAN geflutet Trog alle Switch-Port und wenn der Angriff genug Zeit Angreifer tut können Daten erfasst er braucht.

Wenn Angreifer genügend Datenmenge erfasst stoppt er Angriff. Nach der Alterungszeit gefälschter MAC-Adressen abgelaufen ist, werden durch den Schalter von dem Schalter MAC-Adresstabelle gelöscht.

1. Installation dsniff-Tool:

Sie können mit dem Werkzeug MAC Flooding-Attacke tun Macof genannt. Es ist der Teil von Dsniff, die mit diesem Befehl auf Fedora Linux installiert werden können:

2. MAC-Adresstabelle überprüfen und CPU-Last vor Angriff

Prüfen Sie zunächst, wie viele MAC-Adressen in der Tabelle sind:

2960-I # show mac adresse-table count

Mac-Einträge für Vlan 1:

---------------------------

Dynamic Address Count. 0

Static Address Count. 0

Insgesamt Mac-Adressen. 0

Mac-Einträge für Vlan 100:

---------------------------

Dynamic Address Count. 1

Static Address Count. 1

Insgesamt Mac-Adressen. 2

Insgesamt Mac-Adressraum verfügbar: 8046

Wir können sehen, dass 2-MAC-Adressen in MAC-Adresstabelle dargestellt werden für VLAN 100. Der erste dynamisch durch Schalter gelernt wird und die zweite wird durch den Administrator statisch hinzugefügt. Es gibt einen Freiraum für andere 8046-Adresse können sie auf MAC-Adresstabelle hinzugefügt werden.

Nun überprüfen Sie die aktuelle CPU-Auslastung:

2960-I # show Prozesse cpu

CPU-Auslastung für 5 Sekunden: 5% / 0%; 1 Minute: 10%; fünf Minuten: 11%

Ich bin nur neugierig, ob MAC Flooding-Attacke Auswirkungen auf die CPU-Last hat.

3. MAC-Adresse Überschwemmungen Angriff

a) Der erste Adresse MAC Flutungsangriff

Es ist Zeit, unsere erste MAC-Flooding-Attacke zu machen. Wir haben Cisco Catalyst 2960 (WS-C2960-8TC-L) mit 8 Fastethernet-Ports und Fastethernet 0/1 auf Laptop Compaq 8510w mit Linux Fedora conected 13 und dsniff installiert. Starten Sie macof Dienstprogramm:

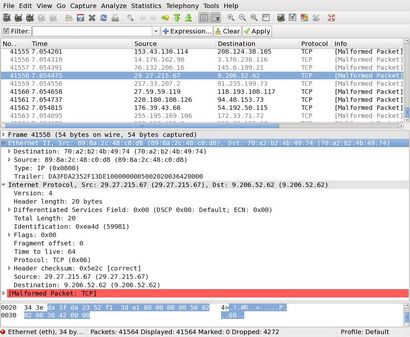

Sie sind viel Frames mit Macof Dienstprogramm erzeugt. Macof erzeugt zwischen 10 000 und 15 000 Paketen pro Sekunde. Jedes Paket wird mit zufälligen Quell- und Ziel-IP-Adresse gesendet. Auch Quell- und Ziel-MAC-Adresse ist für jeden Ethernet-Frame:

Angriff ist etwa nach 15 Sekunden gestoppt. Die Log-Meldung erscheint auf Schalterkonsole:

MAC-Adresse Lernprozess zuletzt mehr als 2 Sekunden und Schalter beschwert sich darüber.

In der Ausgabe unten gibt es die CPU-Auslastung zeigte unmittelbar nach dem Ende des Angriffs. Die CPU-Auslastung beträgt 95% im letzten 5 Sekunden. Offensichtlich diese hohe CPU-Auslastung wird durch MAC-Flooding-Attacke verursacht.

2960-I # show Prozesse cpu

CPU-Auslastung für 5 Sekunden: 95% / 10%; 1 Minute: 12%; fünf Minuten: 7%

PID Laufzeit (ms) aufgerufen, 5-Sek.- Kurz uSecs 1Min 5min TTY Prozess

0 1 8 0 0,00% 0,00% 0,00% 0 Chunk-Manager

2 0 150 0 0,00% 0,00% 0,00% 0 Load Meter

0 3 2 0 0,00% 0,00% 0,00% 0 SpanTree Helper

4 1125 156 7211 0,00% 0,08% 0,05% 0 Kontrolle Heaps

b) Der zweite MAC-Adresse Flutungsangriff

Ich werde wiederholen Adresse Überschwemmungen MAC wieder sicher sein, dass hohe CPU-Auslastung durch den Angriff verursacht wird. Ich warte kurze Zeit und nach wenigen Sekunden CPU-Auslastung geht auf 5% zurück (der Wert vor dem Angriff). Ich beginne den zweiten Angriff und ich zeige, CPU-Auslastung unmittelbar nach dem Ende der Überflutung (Ctrl-C stoppt den macof Dienstprogramm).

2960-I # show Prozesse cpu

CPU-Auslastung für 5 Sekunden: 96% / 10%; 1 Minute: 12%; fünf Minuten: 6%

PID Laufzeit (ms) aufgerufen, 5-Sek.- Kurz uSecs 1Min 5min TTY Prozess

Jetzt können wir sicher sein, dass diese Art von Angriff Auswirkungen auf die CPU von Cisco Catalyst 2960 Switch.

In der Ausgabe unten gibt es numeber von MAC-Adressen, die wir Schalter zwingen zu lernen:

2960-I # show mac adresse-table count

Mac-Einträge für Vlan 100:

---------------------------

Dynamic Address Count. 7962

Static Address Count. 1

Insgesamt Mac-Adressen. 7963

Insgesamt Mac-Adressraum verfügbar: 78

MAC-Adresstabelle ist fast voll - nur 78 MAC-Adressen zu MAC-Adresstabelle hinzugefügt werden können und nach diesem Schalter Überschwemmung normalen User-Traffic aus seinen Häfen starten.

c) der dritte Adresse MAC Flutungsangriff

Im zweiten Test haben wir überprüft, dass die CPU 8-Ports Catalyst 2960 wurde von MAC Flooding-Attacke betroffen sein. Im dritten Test und ich Angriff läuft einige Minuten halten.

Nach fünf Minuten automatisch startet Nachladen und nach seinem Boot erscheint diese Fehlermeldung auf der Konsole:

Ich wiederholte den dritten Angriff dreimal - zweimal nach fünf Minuten abgestürzt Schalter und einmal arbeite weiter. Ich kann nicht sagen, dass der Schalter Absturz von MAC Flooding-Attacke verursacht wird, aber ich denke, es könnte helfen, eine Menge.

Theoretisch Schalter während MAC-Adresse Flutungs-Angriffs, weiterhin normal arbeiten, außer es den Verkehr aus seiner Ports flutet (wie ein Hub).

Wir können MAC-Adresse Überschwemmungen Angriff mit konfigurierten Port-Sicherheit auf Switch-Port vermeiden.

2960-I (config-if) # laufen int fa 0/1 zeigen

Gebäudekonfiguration.

Aktuelle Konfiguration. 159 Bytes

!

Schnittstelle FastEthernet0 / 1

Switch Zugang vlan 100

Switchportmoduszugang

switchport nonegotiate

Switch Port-Sicherheit

Spanning-Tree-portfast

Ende

Mit nur die eine Zeile der Konfiguration beschränken wir den Port auf eine MAC-Adresse.

2960-I # show port-Sicherheits-Interface fastethernet 0/1

Port-Sicherheit. aktiviert

Port-Status. Sichere-up

Verstoßmodus. Herunterfahren

Alterungszeit. 0 Minuten

Aging-Typ. Absolute

SecureStatic Adresse Altern. Behindert

Maximale MAC-Adressen. 1

Insgesamt MAC-Adressen. 0

Projektierte MAC-Adressen. 0

Sticky MAC-Adressen. 0

Letzte Quelle Adresse: Vlan. 0000.0000.0000: 0

Sicherheitsverletzung Graf. 0

Wenn zwei Rahmen mit unterschiedlichen Quelladressen MAC erscheinen auf Fa 0/1, wird Port gebracht fehler deaktivierten Zustand und nur Administrator oder Fehlerbehebungsmechanismus Anschluss nach oben bringen.