MAC Flutungsangriffe und wie sie zu stoppen

Eine MAC-Flooding-Attacke ist eine Technik verwendet, um die Sicherheit von Switches in einem Netzwerk zu kompromittieren. Wenn diese Art von Angriff versucht wird, wird der Schalter Tausende von Bildern aus einer anderen Quelle gespeist MAC mit der Hoffnung, adressiert die gesamten Speicher zu verbrauchen, die für die MAC-Adresstabelle zugeordnet ist. Legitime Frames werden dann alle Häfen überflutet werden, die ähnlich wie ein Hub arbeitet.

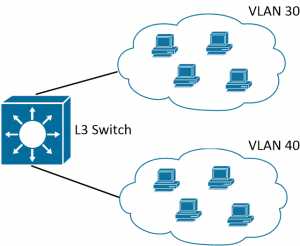

Zu diesem Beitrag werden wir auf die folgende Topologie mit einem Cisco 3750-Switch und zwei VLANs konzentrieren. Unser Angriff findet am VLAN 30 und wir werden alle verfügbaren Adressschlitze in der CAM-Tabelle verbrauchen. Wir werden das Linux macof Werkzeug werden mit dem Schalter zu überschwemmen, die die Kapazität 150.000 Frames mit unterschiedlichen MAC-Adressen pro Minute zu erzeugen hat. Ich schlage vor, dass Sie diese auf Produktionsanlagen nicht tun, da es viel Verkehr erzeugt und die Verfügbarkeit von Anwendungen behindern.

Bevor wir beginnen, wird die CAM-Tabelle Alterungs Timer auf unserem Schalter auf 300 Sekunden (Standardwert) gesetzt. Sie können sehen, durch die Show MAC-Adresse-Tabelle Alterungszeitbefehl ausgeführt wird. Wenn eine Flut kommt und stoppt, sollen die ungültigen Einträge automatisch in 5 Minuten gespült werden. Auch ist es Import die maximale Anzahl der MAC-Adressen zu wissen, dass der Schalter noch halten kann. Die Show MAC-Adresse-Tabelle zählen Befehl in unserem Fall zeigt, dass der Raum für 2.844 Adressen bleibt. Als nächstes wollen wir zuerst sehen, wie viele dynamische Einträge existieren zur Zeit in der CAM-Tabelle des Schalters.

Starten Sie den macof Befehl, den Angriff zu starten, indem Tausende von gefälschten Einträge an den Switch sendet. Sie sollten Einträge ähnlich der folgenden sehen. Ich habe die Ausgabe abgeschnitten, um es einfacher zu lesen.

Außerdem sollten Sie beachten, dass die CAM-Tabelle jetzt voll ist. Beachten Sie, dass CAM Tabellen benachbarter Schalter auch auf dem maximalen Adressraum und die Anzahl der falschen Adressen abhängig füllen können.

Lassen Sie uns den Angriff wieder mit dem macof Tool starten und Blick auf die CAM-Tabelle von Show MAC-Adresse-Tabelle dynamisch ausgeführt wird. Wenn Sie die Konsolenprotokollierung aktiviert haben Sie Verletzungen sehen sollten auftreten, während wir am Schalter suchen.

Wir haben nun die MAC-Flooding-Attacke verhindert. Die neue Konfiguration ermöglicht es die Port aktiv zu bleiben, aber hat den Angriff von Füllen der CAM-Tabelle angehalten, indem die Anzahl der Einträge auf diesem Port erlaubt begrenzen. Für die Zukunft ist es kein guter Weg, um die CAM-Tabellengröße über SNMP (wie mit einem Zähler) zu überwachen, aber Sie können Fallen erhalten, wenn eine Verletzung der obigen Meldung ähnlich auftritt.