Der Schutz gegen MAC Flooding-Attacke, CiscoZine

Bei einem typischen MAC-Überflutungs-Angriff, wird ein Schalter mit Paketen überflutet, die jeweils unterschiedlichen MAC-Adressen. Die Absicht ist es, den begrenzten Speicher beiseite in dem Schalter verbrauchen der MAC-Adresse-zu-physikalischen Port-Übersetzungstabelle zu speichern.

Das Ergebnis dieses Angriffs bewirkt, dass der Schalter einen Zustand Failopen Modus, in dem alle ankommenden Paketen übertragen heraus auf allen Ports (wie bei einem Hub), anstatt nur auf dem korrekt Port gemäß Normalbetrieb genannt einzugeben. Ein böswilliger Benutzer könnte dann mit einem Paket-Sniffer in Promiscuous-Modus ausgeführt sensible Daten von anderen Computern zu erfassen, die der Schalter im Normalbetrieb nicht zugänglich wäre waren.

Cisco gibt Ihnen die Möglichkeit Schutz gegen diesen Angriff zu gründen mit Begrenzung und / oder einige MAC-Adressen an einen dedizierten Port Hardwiring.

Verstehen Sie die MAC-Flooding-Attacke

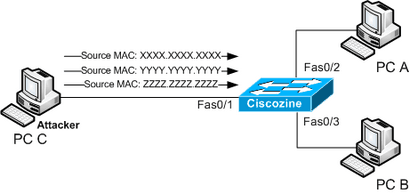

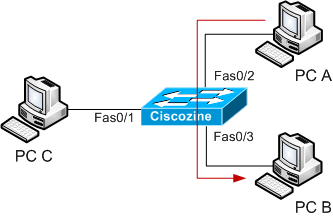

Angenommen, einen Schalter mit 3 PC haben: PC A, B PC und PC-C; in einer normalen Situation, wenn PC A ein Paket an die PC B sendet, sehen PC C-Paket nicht zwischen PC und PC A B gesendet

Dies, weil der 3 PC ist mit einem Schalter verbunden und nicht mit einem Hub.

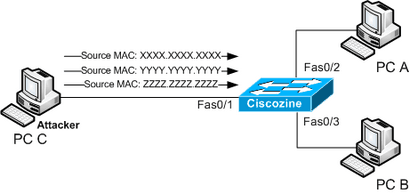

Unter Überschwemmungen Angriff MAC ist das Schaltverhalten anders. Während des Überflutungs-Angriffs MAC, der Angreifer (in diesem Fall C PC) flutet den Schalter mit Paketen, die jeweils mit unterschiedlichen Quellen-MAC-Adresse.

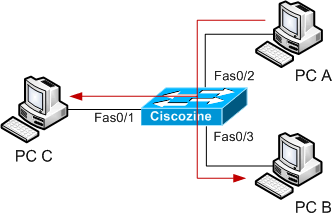

Wenn der Inhalt Speicher (der Speicher, in dem die MAC-Adressen gespeichert werden) voll ist, arbeitet der Schalter wie eine Nabe; Also, wenn der PC A ein Paket an die PC B sendet, wird das Paket an den PC C zu empfangen.

Der Schutz gegen MAC Flooding-Attacke

Cisco hat ein Feature namens Switchport-Port-Sicherheit implementiert. gegen diese Art von Angriffen zu schützen. Sie können das Portsicherheitsmerkmal Eingabe durch Begrenzung und Identifizierung MAC-Adressen der Stationen an eine Schnittstelle des Port für den Zugriff erlaubt zu beschränken verwenden.

Es gibt drei Arten von sicheren MAC-Adressen:

Statische sichere MAC-Adressen: Diese werden unter Verwendung des Switchport-Sicherheit MAC-Adresse MAC-Adresse Schnittstelle Konfigurationsbefehl manuell konfigurieren, in der Adresstabelle gespeichert ist, und zu dem Schalter laufende Konfiguration.

Dynamische sichere MAC-Adressen: Diese werden dynamisch gelernt, gespeichert nur in der Adresstabelle, und wenn der Schalter neu gestartet wird entfernt.

Sticky sichere MAC-Adressen: Diese dynamisch gelernt werden kann oder manuell konfiguriert, in der Adresstabelle gespeichert sind, und auf die laufende Konfiguration hinzugefügt. Wenn diese Adressen in der Konfigurationsdatei gespeichert werden, wird die Schnittstelle muß nicht dynamisch, sie neu zu erlernen, wenn der Schalter neu gestartet.

Denken Sie daran: Ein sicherer Hafen haben kann 1-132 zugeordnet sichere Adressen. Die Gesamtzahl der verfügbaren sicherer Adressen auf dem Switch 1024.

Wenn die maximale Anzahl von sicheren MAC-Adressen wurde Adresse der Adresstabelle und eine Station, dessen MAC hinzugefügt wird versucht, nicht in der Adresstabelle erfolgt die Schnittstelle eine Sicherheitsverletzung zuzugreifen.

Der Schalter kann auf drei verschiedene Arten auf eine Sicherheitsverletzung reagieren:

Schutz: Wenn die Anzahl der sicheren MAC-Adressen die Grenze auf dem Hafen, die Pakete mit unbekannten Quellenadressen fallen gelassen werden darf erreicht, bis eine ausreichende Anzahl von sicheren MAC-Adressen entfernen oder die Anzahl der maximal zulässiger Adressen erhöhen. Sie sind nicht darüber informiert, dass eine Sicherheitsverletzung aufgetreten ist.

beschränken: Wenn die Anzahl der sicheren MAC-Adressen die Grenze auf dem Hafen, die Pakete mit unbekannten Quellenadressen fallen gelassen werden darf erreicht, bis eine ausreichende Anzahl von sicheren MAC-Adressen entfernen oder die Anzahl der maximal zulässiger Adressen erhöhen. In diesem Modus werden Sie darüber informiert, dass eine Sicherheitsverletzung aufgetreten ist. Insbesondere wird eine SNMP Trap gesendet. eine syslog-Nachricht ist, und der Verletzungszähler inkrementiert protokolliert.

Abschaltung: In diesem Modus wird eine Port Sicherheitsverletzung verursacht die Schnittstelle sofort werden fehler deaktiviert. und schaltet die LED-Port. Es sendet auch einen SNMP-Trap. syslog protokolliert eine Nachricht, und inkrementiert den Verletzungszähler. Wenn ein sicher Port im fehler deaktivierten Zustand ist, können Sie es aus diesem Zustand bringen, indem den errdisable Erholung Ursache psecure-Verletzung globalen Konfigurationsbefehl eingeben, oder Sie können es manuell die Abschaltung durch Eingabe und keine Shutdown-Interface-Konfiguration wieder aktivieren Befehle. Dies ist der Standardmodus.

Beispiel: Beschränken auf zehn MAC-Adressen. zwei davon sind Statik (aaaa.aaaa.aaaa, bbbb.bbbb.bbbb) auf FastEthernet- 0/1 Port. Die Verletzung erforderlich ist, „eingeschränkt“.

Switchportmoduszugang. Die Port-Sicherheit funktioniert nur auf Zugangsöffnung, so dass es definieren.

Switch Port-Sicherheit. Aktivieren Sie Port-Sicherheit auf der Schnittstelle.

Switchport-Port-Sicherheit maximal 10 legt die maximale Anzahl von sicheren MAC-Adressen für die Schnittstelle 10.

Switchport-Port-Sicherheitsverletzung beschränken. Es definiert zu „begrenzen“ die Verletzung Modus.

Switchport-Port-Sicherheit mac-Adresse aaaa.aaaa.aaaa. Definiert die statische MAC-Adresse; daran erinnern, dass, wenn Sie weniger sichere MAC-Adressen als die maximale konfigurieren, werden die verbleibenden MAC-Adressen dynamisch gelernt.

Nützliche Befehle Verkehrssteuerung Status und die Konfiguration zur Anzeige sind:

show interfaces [interface-id] Switchport. Zeigt die administrativen und operativen Status aller Schalt (nicht-routende) Ports oder den angegebenen Port, einschließlich Port-Blockierung und Portschutzeinstellungen.

zeigen Port-Sicherheit [interface interface-id]. Zeigt Port Sicherheitseinstellungen für den Switch oder für die angegebene Schnittstelle, einschließlich der maximal zulässige Anzahl von sicheren MAC-Adressen für jede Schnittstelle, die Anzahl der sicheren MAC-Adressen auf der Schnittstelle, die Anzahl von Sicherheitsverletzungen, die aufgetreten sind, und die Verletzung Modus.

zeigen Port-Sicherheit [interface interface-id] Adresse. Zeigt alle sicheren Adressen MAC konfiguriert auf Switch-Schnittstellen oder auf einer bestimmten Schnittstelle mit Alterungsinformationen für jede Adresse.

Denken Sie daran: Sie Port-Sicherheit auf einer Schnittstelle aktivieren kann nur dann, wenn der Port nicht als eine dieser konfiguriert ist:

- Trunk-Ports: Wenn Sie versuchen, Port-Sicherheit auf einem Trunk-Port zu ermöglichen, wird eine Fehlermeldung angezeigt wird, und Port-Sicherheit nicht aktiviert ist. Wenn Sie versuchen, den Modus eines sicheren Port zu Stamm zu ändern, wird der Port-Modus nicht geändert.

- Dynamische Port: Ein Port im dynamischen Modus kann mit seinem Nachbarn verhandeln, um einen Trunk-Port zu werden. Wenn Sie versuchen, Port-Sicherheit auf einem dynamischen Port zu aktivieren, wird eine Fehlermeldung angezeigt wird, und Port-Sicherheit nicht aktiviert ist. Wenn Sie versuchen, den Modus eines sicheren Port dynamisch zu ändern, wird der Port-Modus nicht geändert.

- Dynamic-Zugangsport: Wenn Sie versuchen, Port-Sicherheit auf einem dynamisch-Zugang (VLAN-Abfrage-Protokoll [VQP]) -Anschluss, erscheint eine Fehlermeldung zu aktivieren, und Port-Sicherheit nicht aktiviert ist. Wenn Sie versuchen, einen sicheren Hafen, um dynamische VLAN-Zuweisung zu ändern, wird eine Fehlermeldung angezeigt wird, und die VLAN-Konfiguration nicht geändert wird.

- EtherChannel- Hafen: Portsicherheit auf dem Port Vor der Aktivierung, müssen Sie es zunächst aus dem EtherChannel entfernen. Wenn Sie versuchen, die Gefahrenabwehr im Hafen auf einem EtherChannel oder auf einem aktiven Port in einem EtherChannel- zu ermöglichen, wird eine Fehlermeldung angezeigt wird, und Port-Sicherheit nicht aktiviert ist. Wenn Sie Port-Sicherheit auf einem noch nicht aktiven Port eines EtherChannel- aktivieren, wird die Port nicht die EtherChannel verbinden.

- 802.1x-Port: Sie können keine 802.1x-Port als einen sicheren Port konfigurieren. Wenn Sie versuchen, die Gefahrenabwehr im Hafen auf einem 802.1x-Port zu ermöglichen, wird eine Fehlermeldung angezeigt wird, und Port-Sicherheit nicht aktiviert ist. Wenn Sie versuchen, einen sicheren Hafen zu einem 802.1X-Port zu ändern, wird eine Fehlermeldung angezeigt wird, und die 802.1X-Einstellungen werden nicht geändert.

- Switch Port Analyzer (SPAN) Ziel-Port: Sie können Port-Sicherheit auf einem Port ermöglichen, dass ein SPAN Ziel-Port ist; jedoch ist Port-Sicherheit deaktiviert, bis der Port als SPAN Ziel entfernt wird. Sie können Port Sicherheit auf einem SPAN-Quellport aktivieren.